更新日:2024年11月12日

「BitLocker」とは、Windows 10・11に搭載されているディスク暗号化機能です。

Windows 10・11に標準搭載された機能なので、コストをかけずにできる企業の情報漏洩対策としても活用されています。働き方の多様化で、在宅勤務やモバイルワークなどのテレワークを導入するなど、従業員がオフィス外でPCを利用する機会が増えています。企業としては情報漏洩・セキュリティ対策を万全にしておきたいところです。

今回は、そんなWindows 10・11の暗号化機能「BitLocker」の使い方やメリット・デメリットについて解説していきます。

【1】Windows 10・11 の暗号化機能「BitLocker」とは

Windows 10・11は、従来のOSと比較してもセキュリティ機能が強化されたOSであると言えるでしょう。例えば、生体認証を用いたサインイン機能である「Windows Hello」、パスワード入力なしでサイトやアプリにアクセスできる「Microsoft Password」、個人用PCと業務用PCの領域を分け、業務用データの情報漏洩を防ぐ「Windows Information Protection」など、ユーザーの利便性とセキュリティ対策を同時に向上させる様々な機能が標準搭載されています。

そんなWindows10・11のセキュリティ機能のひとつである「BitLocker」は、ハードディスクをはじめ、USBメモリや外付けハードディスクなどのドライブ全体を暗号化することにより、PC内のデータを不正アクセスから保護することができるというセキュリティ機能です。

【2】Windows 10・11の暗号化機能「BitLocker」のメリットとは

BitLockerは、従業員がオフィス外でPCを利用する際、万が一、PCの紛失や盗難によってPCのハードディスクを抜かれてしまったとしても、ドライブ自体を暗号化しておくことで第三者に中身のデータを読まれることを防ぎ、情報漏洩を防ぐことができるというメリットがあります。さらに、BitLockerはWindows 10・11に標準搭載されているため、すぐに導入できるという点でも、企業にとっては大きなメリットになるでしょう。

【3】Windows 10・11の暗号化機能「BitLocker」のデメリットとは

BitLockerには、コストをかけずに企業の情報漏洩防止対策ができるというメリットがありますが、一方で、BitLockerの安全性は完璧かと聞かれればそうではありません。また、企業の運用・管理面においてもデメリットがあります。

①Windows管理者アカウントでサインインすると暗号化解除が可能

BitLockerはWindows管理者アカウントでサインインすることで、パスワードも回復キーも使わず簡単に暗号化の解除ができてしまいます。そのため、オフィス外で利用するPCをBitLockerで暗号化したとしても、利用する従業員が管理者権限を持っていれば勝手に解除することもでき、従業員が意図していなくても、PCを操作するうちにいつの間にかBitLockerを無効化してしまっていたということも十分あり得るのです。

そのため、BitLockerで企業のセキュリティ対策を行う場合は、Windowsのアカウント権限も見直し、情シス担当者だけがWindowsの管理者権限を持ち、従業員には管理者権限を与えないなどの管理・運用を行う必要があるでしょう。

②ドライブごとに暗号化しなければならない

BitLockerは、デバイスやドライブごとに暗号化する作業を行わなければいけません。オフィス外に持ち出して利用するPCのみ数台にBitLockerを設定するという場合はよいですが、設定するPCの台数が増えれば増えるほど、BitLockerの設定作業の工数が増えてしまうのがデメリットです。

また、設定の際にCドライブは暗号化したがDドライブの暗号化をし忘れた…というようなことがあると、企業の情報漏洩・セキュリティ対策として万全とは言えません。

台数が多くてもISM CloudOneならBitLockerの集中管理が可能!

③解除パスワードの入力が面倒、パスワードを忘れた

Windows 10・11の暗号化機能BitLockerは、その設定時に、暗号化するドライブの解除パスワードを、管理者アカウントを持った情シス担当者などが設定するのが一般的です。Windows管理者アカウント以外でサインインした場合、PCや各ドライブにアクセスするためには、毎回解除パスワードを入力しなければいけません。この解除パスワードの入力作業が面倒といった声は多いです。

また、その解除パスワードを忘れたという人も少なくありません。

BitLockerの解除パスワードを忘れたときに必要なのが「回復キー」です。回復キーとは、BitLockerの設定時に自動的に生成された48桁の数字です。BitLockerで暗号化したドライブの解除パスワードを忘れたときには、回復キーを用いて無効化することが可能です。

さらに、暗号化されたドライブにアクセスするために毎回パスワードを入力するのは面倒だという場合、自動ロック解除を有効化することで、パスワードなしにすることもできますが、いずれの場合も対応が煩雑となります。

④パスワードや回復キーを管理しなければならない

BitLockerのパスワードや回復キーは、暗号化する対象の数だけ管理しなければいけません。解除パスワードを忘れた、回復キーを紛失したという場合の対処にかかる時間や工数を考えると、すべてのパスワードや回復キーは情シス担当者が管理する方がよいでしょう。しかし、定期的なパスワード変更や万が一の紛失を考えると、やはり負担は大きくデメリットと言わざるを得ないところです。

BitLockerを活用する企業のなかには、運用・管理を正しく行うことができず、暗号解除ができなくなってしまった、大事なデータにアクセスすることができなくなってしまったといったトラブルが起きてしまい、運用をやめてしまったというケースも存在しています。

BitLockerは無料で使えるセキュリティ機能ではありますが、正しい使い方や管理、トラブル時の対処方法を知っておかなければ、結果的に大事なデータを失ってしまうことになり兼ねないため、BitLockerの使い方には注意が必要です。

【4】BitLocker回復キーを忘れた場合の対処方法

BitLockerは、Windowsに標準搭載されている強力なディスク暗号化機能です。しかし、セキュリティのために設定される「回復キー」を忘れてしまうと、データにアクセスできなくなることがあります。

1. Microsoftアカウントで確認

BitLockerの回復キーは、Microsoftアカウントに自動的に保存されていることがあります。以下の手順で確認できます。

●Microsoftアカウントのデバイスページにサインインします。

●回復キーが必要なデバイスを選択し、「BitLockerキーの表示」をクリックします。

2. USBメモリや印刷されたキーを確認

回復キーは、BitLocker設定時にUSBメモリや紙に印刷して保存するオプションがあります。これらを確認し、回復キーを探してみましょう。

3. IT管理者や職場アカウントで確認

職場や学校でデバイスが管理されている場合、IT管理者が回復キーを保持していることがあります。管理者に問い合わせてみてください。

4. Active DirectoryやAzure ADで確認

企業でActive DirectoryやAzure ADを使用している場合、回復キーは管理システムに保存されている可能性があります。情報システム部門に確認しましょう。

【5】BitLockerの有効化と暗号化の設定方法

BitLockerを有効化すると、ディスクにアクセスするためには暗号化キーが必要となり、万が一キーを忘れたり紛失した場合には回復キーを使ってアクセスすることができます。この章では、BitLockerの設定方法、無効化の手順、およびキーや回復キーに関する情報を紹介します。

①必要条件

- Windowsエディション: BitLockerは、Windows 10/11のPro、Enterprise、Educationエディションで利用可能です

- TPM(Trusted Platform Module): コンピュータにTPMが搭載されていることが推奨されていますが、TPMがない場合でもパスワードを使用してBitLockerを有効化することができます

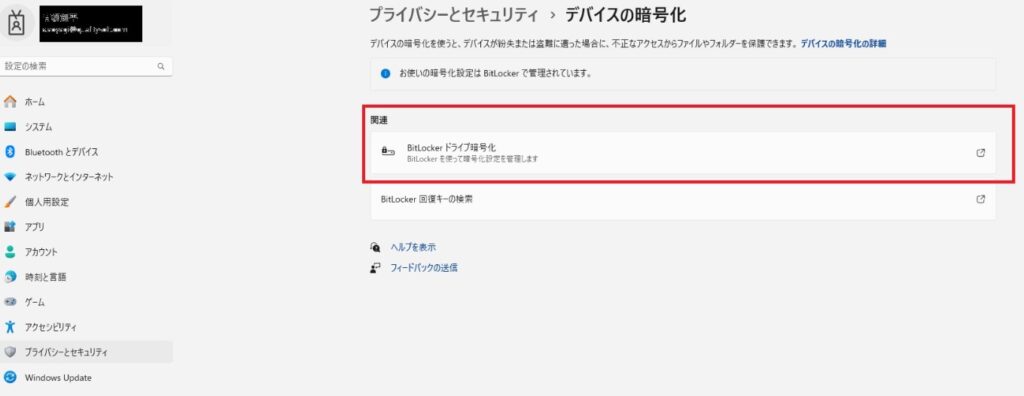

②BitLockerの有効化手順

コントロールパネルを開く:

- 「スタートメニュー」を開き、「コントロールパネル」を検索して選択

- 「システムとセキュリティ」を選択し、「BitLockerドライブ暗号化」をクリック

- 暗号化するドライブを選択: BitLockerを有効にしたいドライブ(通常はCドライブ)を選び、「BitLockerの有効化」をクリックします

引用元:Microsoft Windows 11 コントロールパネル

暗号化するドライブを選択:

- BitLockerを有効にしたいドライブ(通常はCドライブ)を選び、「BitLockerの有効化」をクリックします

暗号化方式の選択:

- TPMの有無: TPMが搭載されている場合、自動的にTPMを使用します。TPMがない場合は、パスワードやUSBキーでドライブのロックを解除する方式を選べます

- パスワード設定: パスワードによる解除を選択した場合、強力なパスワードを設定します

回復キーの保存:

- BitLockerを有効にする際に、回復キーの保存方法を選択する必要があります。以下のいずれかの方法で保存します

- Microsoftアカウントに保存: WindowsにサインインしているMicrosoftアカウントに回復キーを保存する方法です

- ファイルに保存: 回復キーをテキストファイルとして保存します(USBドライブなどの外部ストレージに保存するのが推奨されます)

- 印刷: 回復キーを印刷して物理的に保存することも可能です

暗号化の開始:

- 回復キーの保存が完了したら、BitLockerはすぐにドライブの暗号化を開始します。新しいデータのみを暗号化するか、ドライブ全体を暗号化するかを選択することができ、初回は「ドライブ全体の暗号化」を推奨します

【6】BitLockerの無効化と暗号化の解除方法

BitLockerを無効化したい場合や暗号化を解除したい場合の手順は次の通りです

①BitLockerの無効化手順

コントロールパネルを開く:

- 「コントロールパネル」から「システムとセキュリティ」を選択し、「BitLockerドライブ暗号化」をクリック

- BitLockerの無効化: 無効化したいドライブの「BitLockerの無効化」を選びます

- 暗号化の解除: 「ドライブの暗号化を解除」を選択すると、BitLockerがドライブの暗号化を解除し、元の状態に戻します。解除には時間がかかる場合がありますが、進捗状況は画面上で確認可能です

【7】BitLockerキーと回復キーの管理

①暗号化キー

BitLockerでは、ドライブを保護するために暗号化キーを使用します。通常、このキーはTPM(もしくは手動で設定したパスワード)によって管理され、ユーザーが直接関与することはありません

②回復キー

BitLocker回復キーは、ドライブの復号ができない場合に備えて必要となります。以下のような場合に回復キーが要求されることがあります:

- TPMの障害: TPMが何らかの理由で動作しない場合

- ハードウェアの変更: マザーボードやハードドライブなどの重要なハードウェアを交換した際に、セキュリティ上の理由からBitLockerがロックされることがあります

- パスワード忘れ: パスワードを忘れた際に回復キーで解除可能です

③回復キーの確認方法

- Microsoftアカウント: Microsoftアカウントに保存した場合は、Microsoftの回復キー管理ページで確認できます

- コマンドプロンプト: manage-bde -protectors -get C: とコマンドプロンプトで入力すると、現在のドライブの回復キー情報が表示されます

【8】BitLocker使用時の注意点

①回復キーは必ず安全に保管

回復キーがないと、ドライブにアクセスできなくなる可能性があります。保存先が分からなくならないよう、しっかりと管理してください

②暗号化には時間がかかる場合がある

特に大容量のドライブを暗号化する際は、処理に時間がかかることがあります。その間、コンピュータは使い続けることができますが、パフォーマンスが低下する場合があります

③重要なファイルのバックアップ

BitLockerを設定する前に、重要なファイルのバックアップを推奨します。設定や解除の過程で問題が発生した場合に備えた対策です

【9】まとめ

今回は企業の情報漏洩対策として活用されているWindows10・11の暗号化機能「BitLocker」の使い方、メリットやデメリットについて、解説してきました。BitLockerは、無料でできるセキュリティ対策として活用されている反面、管理・運用面でのデメリットもあります。また、セキュリティ対策として万全と言えるかといえば、そうではありません。BitLockerを企業で活用される際は、よく検討されることをおすすめします。

テレワークなど社外で使用される端末のセキュリティ対策には、いつでも・どこでもインターネット環境があれば対応できるクラウド型が選ばれています。

ISM CloudOneはパブリッククラウドで利用できるSaaS型のIT資産管理ツールです。BitLockerの保護情報をダッシュボード上で可視化・管理できる機能もあり、持ち出しPCの暗号化確認とコントロール可能なため、管理担当の工数負荷をかけずに運用できます。

ISM CloudOneのBitLocker管理・制御機能についてはこちら!>>

この記事を読んだ方にお勧めの記事はこちら!