はじめに

覚えている方も多いと思いますが2015年6月1日、日本年金機構は外部からの「標的型メール攻撃」で約125万人の個人情報が流出したことが公表され、世間を騒がせました。

この事件をきっかけに地方公共団体は、自治体の情報セキュリティ対策の抜本的強化に取り組み、国は2016年にサイバーセキュリティ基本法を改正し、独立行政法人だけでなく、特殊法人や認可法人も国による不正な通信の監視対象の範囲に入れるなど、社会に大きな影響を与えました。

事件の発生から約7年、私たちは何を学んで、どんな対策を行う必要があるのか、事件の経緯や原因などに触れながら、今やるべき事を紹介します。

【1】情報漏えい事件の概要

日本年金機構のサイバー攻撃による125万人分もの個人情報の流出の発生から公表に至るまで何が起こったのか、日本年金機構および厚生労働省の調査報告書に基づいて、時系列にまとめてみました。

| 2015年5月8日 | 日本年金機構の職員のメールアドレスに不審なメールが届く。 メール本文に記載したURLをクリックしたところ、マルウェアに感染。 内閣官房のNISCから日本年金機構に「外部から不正な通信を検知した」 との知らせがあり、該当の端末を特定させて隔離。 機構の職員に対してメールで注意喚起。 |

| 2015年5月12日 | 日本年金機構内全端末のウィルス対策ソフト更新。 |

| 2015年5月15日 | 日本年金機構のシステムの運用委託会社よりウィルスの解析結果として 「外部に情報を漏えいするタイプではない」との報告を受ける。 その報告を受け、一旦収束したと判断。 |

| 2015年5月18日 | 約120名の職員のメールアドレスに不審なメールが届き、 うち3名がメールの添付ファイルを開いたところ、マルウェアに再び感染。 |

| 2015年5月19日 | 警察に相談。被害届を提出して捜査を開始。 18日に続き、職員のメールアドレスに不審なメールが届く。 |

| 2015年5月20日 | 日本年金機構のメールアドレスに不審なメールを受信。 うち1名の職員がメールに添付したファイルを開いたところ、 使用端末がマルウェアにみたび感染。 |

| 2015年5月21日 | 20日に感染した端末から他の端末に感染拡大。 外部へ個人情報の流出がはじまる。 NISCより厚生労働省の情報担当参事官室を通じ、不審なメールの解析結果が始まる。 |

| 2015年5月22日 | NISCより情報担当参事官室を通じ、「不審な通信を検知」との連絡を受け、 該当の端末を特定し、インターネット接続を遮断。 |

| 2015年5月23日 | 運用委託会社より日本年金機構にNISCと同様の通報を受けて インターネット接続を遮断。外部への個人情報の流出が止まる。 |

| 2015年5月25日 | 日本年金機構、警察に5月20日以降のマルウェア攻撃についての状況を説明。 |

| 2015年5月28日 | 警察から「機構から流出したと考えられるデータを発見した」との報告を受ける。 日本年金機構は理事長を含む幹部や情報セキュリティ担当部署と協議を開始。 |

| 2015年5月29日 | 日本年金機構内の全端末からインターネット接続を遮断。 |

| 2015年6月1日 | 年金加入者の氏名や基礎年金番号、生年月日、住所など、 約125万件にも上る個人情報が流出したことを公表。 |

被害を拡大させた主な要因

なぜ日本年金機構は、約125万件もの個人情報が流出する被害を出してしまったのでしょうか。

日本年金機構と厚生労働省による事件の調査結果報告書によると、個人情報が流出した根本的な要因は、日本年金機構とそれを監督する厚生労働省が、標的型攻撃による危機意識が足りず、人的体制や技術的な対応が不十分だったこと。さらにインシデント発生後、日本年金機構と厚生労働省、運用委託会社などとの間で情報や危機感の共有がなく、組織として場当たり的な対応しかできなかったことが挙げられています。

また厚生労働省の調査結果報告書には日本年金機構の人的体制と技術的な要因、厚生労働省の情報セキュリティ体制に問題があり、具体的には下記のような問題を指摘しています。ここからは一つずつ詳しく見ていきます。

<日本年金機構の人的要因>

その1:組織体制

・サイバー攻撃に対する人的配置の不備(専門家への助言も求めていなかった)

・組織として一体的な対応ができていなかった(現場任せの状態)

・サイバー標的型攻撃を想定した厚生労働省との緊急連絡体制が未構築

・運用委託会社との間で緊急時の対応における責任の所在が不明瞭

・日本年金機構とその内部、運用委託会社、セキュリティソフト会社への情報共有ができていなかった

その2:ルール

・標的型攻撃に対する具体的な対処マニュアルを定めていなかった

・暗号化せずに共有フォルダに個人情報を保存していた

<日本年金機構の技術的な要因>

・管理者によるシステムの操作履歴や各種サーバの動きの監視を常に行っていなかった

・システムの重大な脆弱性に対応するセキュリティパッチの適用を先延ばしにしていた

・年金機構のシステムの端末で管理者のIDとパスワードが全て同一だった

・インシデント発生時のフォレンジック調査を行わなかった

<厚生労働省の人的要因>

・情報セキュリティを担当する情報担当参事官室の人員体制が不十分

・専門家との緊密な連携がとれていなかった

・日本年金機構のシステムをチェックする部署の権限が不明確

再発防止に向けた様々な対策

日本年金機構と厚生労働省の報告書で指摘した対応時の問題の要因を受け、事態の再発防止に向けてどのような提言を行ったのでしょうか。調査結果報告書の内容の一部をご紹介します。

<日本年金機構に求めた対策>

・十分な判断力のある責任者をトップにした「情報セキュリティ対策本部」の設置

・外部の専門家からの支援を受けるセキュリティインシデント対応チームの設置

・幹部、職員へのセキュリティマネジメントの教育研修の徹底

・外部の専門家による情報セキュリティ監査の実施

・標的型攻撃に備えた明確で活用しやすい情報セキュリティポリシー、手順書などの策定

・規程、事務処理誤りの報告などのルール化

・共有フォルダなど個人情報の一元管理と整理

<厚生労働省に求めた監督体制の強化策>

・専門家の参加やCIO(Chief Information Officer)補佐官との連携など、情報セキュリティ体制の刷新

・日本年金機構のシステムに対する監督部署の明確化

・標的型攻撃を含むインシデント発生後の情報連絡の迅速化

<技術的観点からの提言>

・個人情報の取り扱いや標的型攻撃メールの受信など、仕事の実態やリスクの評価に応じたシステムの整備

・システムの設計段階からインシデント対応や保守に伴うシステムの停止で業務に支障をきたさないように注意すること

・新たな攻撃手法に備えて、常に日本年金機構のネットワークにおける脆弱性情報の収集を行うこと

・重要な脆弱性が見つかった場合は、セキュリティパッチを適用する運用体制を構築すること

・サイバー攻撃による外部からの侵入を想定し、異常を即座に検知する監視体制を構築すること

組織の設立や指揮命令系統の明確化、リスクに基づいた多重防御の整備など、情報セキュリティ対策の強化を求めていることが日本年金機構や厚生労働省による調査結果報告書に記載されています。

社会に与えた影響

日本年金機構による情報漏えい事件は、公的年金システムに対する国民の信頼を低下させる事態となり、国や地方公共団体の情報セキュリティ対策を見直すきっかけになりました。

・国や官公庁に与えた影響

2015年8月20日に公表したNISCの「日本年金機構における個人情報流出事案に関する原因究明調査結果」によると、日本年金機構の情報漏えい事件を発覚受けて、国は各省庁に対して以下の内容の点検や指導を徹底的に行い、その結果を迅速にNISCへ報告するように以下の通達を出しました。

・NISCの指示に基づき、インターネット接続がある府省庁情報システムで類似の攻撃を受けていないか点検すること

・各府省庁における個人情報を含む重要情報の適正管理を職員へ徹底すること

・独立行政法人、特殊法人等へ、重要情報の取り扱いについて、それぞれの法人を管轄する各府省庁が改めて指導を徹底すること

また事件から1年半後の2016年10月21日には、サイバーセキュリティ基本法の改正が施行され、日本年金機構を含む公的年金に関する法人や地方公共団体情報システム機構(J-LIS)を情報処理推進機構(IPA)によるサイバー攻撃の監視対象に指定することを決定し、サイバー攻撃によるシステム障害で日常生活や経済活動に悪影響を与えないように重要なインフラを守る施策を行いました。

・地方公共団体に与えた影響

地方公共団体でも日本年金機構の情報漏えい事件を受けて、情報セキュリティ対策を強化しました。

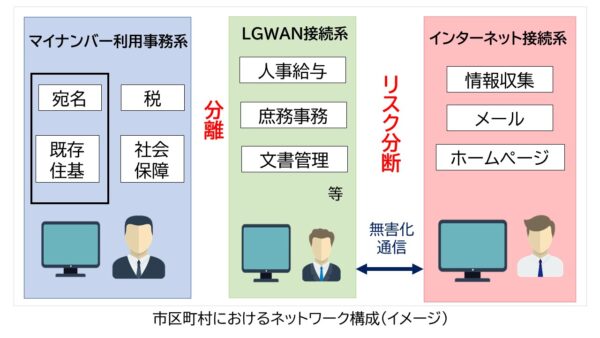

今までは、閉域ネットワーク環境で個人情報を取り扱う「基幹系」と、インターネットの検索や外部とメールでやり取りができる「情報系」という2つのネットワークに分かれていました。しかし自治体によっては、基幹系ネットワークに接続できる端末でもメールが閲覧できる状態だったため、外部からのマルウェア攻撃によるリスクは高い状態でした。

事件を受けて、総務省は自治体の情報セキュリティ対策を抜本的に強化するため、「基幹系」と「情報系」のネットワーク環境をさらに細分化。「マイナンバー利用事務系」「LGWAN接続系」「インターネット接続系」の3つの区分に分離させました。それが「三層分離」によるセキュリティの強化です。

「マイナンバー利用事務系」では、住民情報の流出を徹底的に防止するため、端末からの情報の持ち出しを不可に設定。さらに職員の人事や給与など、機密性の高い情報を取り扱う「LGWAN(総合行政ネットワーク)接続系」と、メールやインターネットで収集した機密性が低い情報などを取り扱う「インターネット接続系」の領域を分けてLGWAN環境のセキュリティを確保しました。

また高度なセキュリティ対策を実施するため事件後、都道府県と市区町村が協力しながら自治体情報のセキュリティクラウドを構築したうえでインターネットと接続し、インシデント数を大幅に減らす取り組みを行っているほか、地方公共団体内の情報ネットワークの分離による事務効率の低下に備えるため、効率性や利便性を向上させた新たな自治体情報セキュリティ対策も行いました。

【2】事件を受けて私たちが学ぶべきことは?

日本年金機構の情報漏えい事件を通してどんな対策を行う必要があるのか、考えてみました。日本年金機構や厚生労働省の報告書にも記載していましたが、たとえ外部からのマルウェア攻撃を未然に防げたとしても、セキュリティインシデント発生時に対応する組織や監督省庁との緊急連絡体制の構築や、具体的な対処手順を定めた情報セキュリティポリシーの策定、幹部、職員に対するセキュリティ教育の徹底などに取り組まないとサイバー攻撃に対抗することができません。

また今回の事件は、職員が安易に不審な電子メールを開封したことが原因で感染が起こりました。感染が発覚した後も、日本年金機構は送信元のメールアドレスの受信拒否設定を行わなかったことで初動の対応が遅れてしまい、個人情報の流出に繋がりました。

これから先もシステムの脆弱性をついた未知のマルウェア攻撃に備えるためにも、盤石なシステムを整備し、防御力を高めるための運用管理を行うなど、組織的かつ、技術的な多層防御体制を構築する必要があると感じました。

【3】今後備えておきたいことは?

外部からの攻撃によるウィルスの感染を完璧に検知・防御することはあまり容易なことではありません。だからこそ、多層防御でセキュリティを強化する必要があります。

・現在使用しているソフトを最新の状態にしておくこと

・機密情報や個人情報を含むファイルの操作などを監視すること

・重要なデータへのアクセス制限や保管ファイルにパスワードを設定すること

私たちが今すぐにでもできることは、常に最新のセキュリティ状態を維持することです。

こうすることでマルウェア感染のリスクを大幅に減らすことができるので、日頃から各企業や団体のセキュリティ状態をチェックしておくことをおすすめします。

Emotetをはじめとしたサイバー攻撃の脅威にさらされる中、安心してPCを利用するためにも、社員または職員一人ひとりに対してセキュリティ対策の教育を徹底するのと同時に、エンドポイントを多層防御するセキュリティ対策の導入を検討してみてください。

なお当社のISM CloudOneでは、巧妙化するサイバー攻撃に備えた機能があります。

ISM CloudOneの特長である「自動脆弱性診断」は、PCに潜むセキュリティリスクを見つけ出すことができます。

OSのセキュリティパッチが更新されていない、ソフトウェアのバージョンが古く脆弱性のあるバージョンを使っているなどのリスクを発見し対処できます。

また、ウィルス対策ソフトだけでは防げない、未知のマルウェアには「ふるまい検知」で対処することが可能です。

1日100万個作られているとも言われる新種のマルウェアに、5つのエンジンでプログラムの特徴やプロセスを監視し検知します。

自動脆弱性診断とふるまい検知で外部からの攻撃に備えてみてはいかがでしょうか。