はじめに

パッチの元々の意味は、破れた洋服のつぎはぎに使う当て布のことです。これが転じて、ソフトウェアの機能追加やバグ処理ができる追加プログラムの修正アップデートを「パッチ処理」と呼ぶようになりました。代表的な例では、Windowsアップデートによる脆弱性対策やバグ修正があります。

プログラムの脆弱性の修正が主な目的のため、OSがまるごと入れ替わるようなアップグレードと比べると、必要と判断された時点で適時更新しなくてはならないのが特徴です。しかし現状ではデバイスの管理者や使用者などのセキュリティリテラシーの違いによりパッチ処理の対応のタイミングはまちまちです。

そのためセキュリティパッチの反映がされていないまま長期間デバイスが使用されてしまい、危険な状態が続いている場合も少なくありません。このようなセキュリティリスクを抱えないよう、社内のIT環境を健全に維持する「パッチ管理」はとても重要なセキュリティ管理になります。

しかしIT担当者は一般業務と平行して全社員のPCやスマートフォン、タブレット、それにインストールされているアプリケーションなどの環境を把握しながらパッチ処理を行わなければなりません。それゆえリソース不足のなかパッチ管理を行うことになり煩雑なセキュリティ管理になりがちです。

そこで今回はパッチ管理の重要性と、リソース不足の解消、ヒューマンエラーの発生率を下げるスムーズな社内運用や自動化ツールの活用について解説していきたいと思います。

【1】なぜWindowsアップデートなどのパッチ処理だけではなく「管理」が重要なのか

Windowsアップデートなどのパッチ処理は社内のセキュリティ教育を行い、各々の社員が責任をもって各自のタイミングで行えば問題ないのかもしれません。しかし、なぜこれを管理する必要があるのか解説していきます。

セキュリティリテラシー格差

ひとつの企業には数十人〜数千人の従事者が勤務しているため、各々のセキュリティリテラシーの高さも千差万別です。

『情報処理推進機構の2019年度情報セキュリティに対する意識調査 報告書*1』によると、セキュリティアップデートを実施していると回答したPC利用者の割合は50.8%でした。

また『CBS Interactiveの海外記事*2』では修正パッチのリリース後、ユーザーが未対応だった期間が1ヶ月後で70% 、3ヶ月でも55%との紹介記事があります。このことから、修正パッチの情報開示が行われても、対応までにはかなりの期間を要していることがわかります。

PC利用者の約半数がセキュリティアップデートを意識しておらず、加えて3ヶ月以上経過後も半数以上がパッチ処理未対応の現状をみると、多くの社内端末が常にセキュリティリスクを抱える可能性が高いといえます。

引用元:*1 2019年度情報セキュリティに対する意識調査 報告書 情報処理推進機構

https://www.ipa.go.jp/security/economics/ishikichousa2019.html

引用元:*2 Most enterprise vulnerabilities remain unpatched a month after discovery ZD bet協会

https://www.zdnet.com/article/the-majority-of-vulnerabilities-remain-unpatched-a-month-after-discovery/

セキュリティリスクはWindowsアップデートなどのパッチ処理を行う「タイミング」で決まる

前述のデータのように「セキュリティリテラシー」の違いと「パッチ処理を行うタイミング」により、セキュリティリスクが高まります。例えば、Windowsアップデートの更新は利用者である各社員に任せておいて、情報システム部門の管理者が集中管理していない場合は、セキュリティリスクが高くなります。最悪の場合は、脆弱性(セキュリティホール)からサイバー攻撃を受けてマルウェアの侵入を許してしまい、情報漏洩などの被害が発生する可能性があります。

例えば、以下のような3タイプのような従事者はセキュリティリスクを高める可能性があります。

・セキュリティリテラシーが低くパッチ処理を認知していないタイプの従事者

・セキュリティリテラシーがある程度あるが、パッチ処理を怠るタイプの従事者

・セキュリティリテラシーは高いがパッチ処理への行動自体が遅いタイプの従事者

このように、セキュリティリテラシーが高い場合でもパッチ処理を行うこと自体を先延ばしし、行動するまでに時間がかかるタイプが存在します。

サイバー攻撃に備えるためには、PCのバグや脆弱性を修正する「適切なパッチ処理」を「適切なタイミング」で行うことが必要です。しかし現実的には、3タイプのような各個人のセキュリティ意識や行動の差が大きく関係するため「パッチ管理」が必要となってくるのです。

では、どのように社内で「パッチ管理」を行えば良いのでしょうか。その方法をパッチ管理の「事前準備」と「運用手順」に分けて解説します。

【2】パッチの管理の事前準備と運用手順と方法

パッチ管理・運用前の事前準備

「パッチ管理」の運用を行う前に準備しておくべき項目は3つあります。

1. 必要なパッチの種類を事前に把握する

2. パッチ管理にかかる工数を確保する

3. パッチの仕様を事前確認する

1. 必要なパッチの種類を事前に把握する

パッチアップデートはOSやアプリケーションごとに事前告知されるもの、定期的に更新されるもの、問題が起きた場合に修正する不定期なパッチなどさまざまな種類があります。【1】で述べた通り、Windowsアップデートの更新を適切に行うなどの対応が含まれます。

そのため、各ベンダーからどんなパッチがいつ配信されるかなどの情報を事前に整理しておく必要があります。

2. パッチ管理にかかる工数を確保する

チェックには相応の工数が必要であり、社内の人的リソースも事前に見積もる必要があります。

会社で導入している端末はPCやスマートフォン、タブレットに至る端末の種類に加えOSやインストールされているアプリケーションが異なります。また適切なパッチ管理を行うためには、すべての端末情報を逐一正確に把握することが求められます。

このため事前に工数やリソースの見積もりをしておいた方が良いでしょう。

3. パッチの仕様を事前確認する

パッチ配信時は、多くの端末へ一律にインストールしてしまうことは大変危険です。これは、OSのバージョンやアプリケーションによってはパッチが干渉してしまい、動作の不具合を招くことがあるためです。

そのようなトラブルを防ぐためには端末の仕様を把握し、事前検証をする必要があります。パッチがインストール可能かどうかを個々の端末ごとに配慮する様にしましょう。

パッチ管理・運用をスムーズに行う3つの手順

事前準備を行ったうえでパッチ管理・運用を効果的に行うためには、以下の3工程を1サイクルとして行います。

1. 社内端末の特定

2. スケジュールの策定

3. 更新と更新後の不具合確認

1. 社内端末の特定

脆弱性に関する情報の確認と、事前に用意したパッチが必要な社内端末を整理しましょう。

リアルタイムで公開されているソフトウェアの脆弱性に関する情報を把握し、自社の端末に適用すべきかどうかを判断します。

その後、実際にパッチ処理が必要な端末を特定します。

これはアプリケーションの有無のみならず、OSのバージョンなども含めたトータルの仕様も把握することが必要です。

2. スケジュールの策定

パッチが必要と判断した場合はベンダーから最新のパッチを入手し、社内端末への適用スケジュールを作成します。

端末によっては夜間もしくは週末のみしか処理ができない場合や、24時間稼働している端末がある場合も想定されます。

業務に支障が出ないようにコミュニケーションをとり、綿密なスケジュールを組むことがポイントです。

3. 更新と更新後の不具合確認

パッチ適用スケジュールを作成したあとは、各社員の端末に通知を行ったうえでパッチ更新を行います。

また、更新後に不具合が起きていないかどうかの確認も行わなければなりません。

上記の3工程を1サイクルとして新しいサイバー攻撃に対応できるよう、常にモニタリングと更新サイクルを維持することが必要です。

【3】手動でパッチ管理をする課題と問題点

ここまで、パッチ管理の準備と運用手順について説明してきましたが、現実的にはスムーズに管理を行うことは容易ではありません。

その理由はいずれも以下の人的要因が大きく関わっています。

手動によるヒューマンエラーが起こりやすい

比較的セキュリティリテラシーが高いと思われるIT部門の部署に絞ってみても、セキュリティ意識の差はそれまでの経験や知見により如実に現れます。

最終段階のパッチ適用作業を個人の裁量に任せると、ITリテラシーの低い従業員ほど作業を後回しにしてしまいます。また、一つひとつの端末について手動でパッチ処理を行う場合、台数が増えるほどパッチ処理の漏れやパッチ対応までの期間が長くなります。

その結果として処理が追いつかなくなり、結果的にセキュリティホールが長期間存在し続けることにもなりかねません。

膨大な情報セキュリティ人材リソースが発生する

さらに近年では社内のIT化とテレワーク化が重なり、IT担当者のセキュリティ関連業務も膨大になってきました。

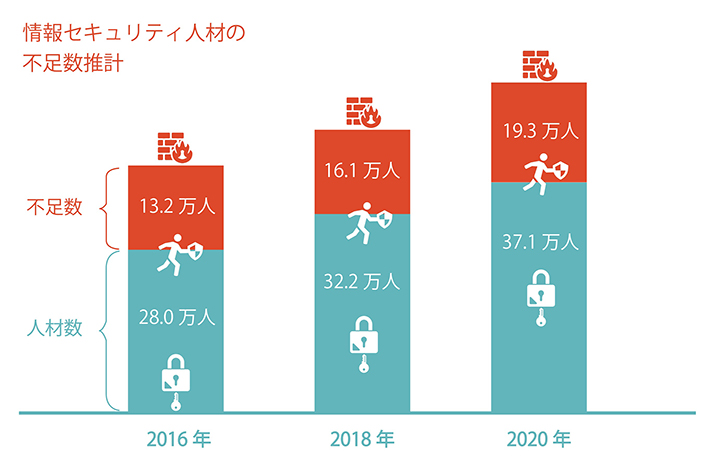

『総務省調査 – 我が国のサイバーセキュリティ人材の現状について』*3を参考にすると、2016年時点での情報セキュリティ人材の不足推計が13.2万人、4年後の2020年には不足推計が19.3万人と約1.5倍に増加すると見込まれています。

年を追うごとに、社内のIT業務における人的リソースは急速に不足してきているというのが現状です。

引用元:*3『我が国のサイバーセキュリティ人材の現状について – 総務省』

https://www.soumu.go.jp/main_content/000591470.pdf

パッチ管理が必要とされるデバイスの種類やアプリケーション数は掛け算式に増えています。この増加に対し手動処理によるパッチ管理はリソース不足により限界があります。

あらゆるOSやアプリケーションのバージョンを全て把握し、パッチの更新情報をカバーすることはもはや現実的とは言えません。このような背景や要因から手動のパッチ管理はあらゆるセキュリティリスクが高まる恐れがあり、あまりおすすめできない運用方法です。

【4】IT資産管理ツールによる自動化でパッチ管理の悩みを解決

手動パッチ管理の問題点となっているヒューマンエラーや人的リソースの不足に対しては、IT資産管理ツールを導入することですべての作業を自動化するという解決策があります。

IT資産管理ツール ISM CloudOneでできること

脆弱性の情報確認から端末の特定、パッチの入手と適用、その後のモニタリングに至るまで、あらゆる作業を自動的かつ正確に管理することができるISM CloudOne。

さまざまなセキュリティ管理機能のなかから、スムーズなパッチ管理を実現する2つの機能をご紹介します。

人的リソースと管理工数を大幅に削減する 〜自動脆弱性診断〜

手動で社内端末の把握をし、セキュリティリスクをモニタリング、更新のサイクルを継続的に維持するのは膨大なリソースが発生します。

これを解決するのが自動化された脆弱性診断です。

端末の状態とPCのあるべき姿がまとまった「セキュリティ辞書*4」を1日1回各端末と突合させ、どのPCに脆弱性があるかを自動でレポートしパッチ管理を効率化します。

*4 セキュリティ辞書とは

WINDOWS更新プログラム、ADOBE、JAVA、ウイルス対策ソフト、WEBブラウザのあるべき姿(最新状態)が登録されたデータベース(毎日更新)です。

ヒューマンエラーをカバー 〜パッチ適用や任意のファイルなどを端末へ一斉配布〜

一人ひとりの従事者にメールや声がけをしたあとで、仕事で使用している端末に手動アップデートを行ってもらうことは、双方の時間を奪い効率的ではありません。

必要なリソースや工数が大きい上に、定期的にリスト管理も必要となります。

この様な問題に対してもツールを使うことにより社内ネットワーク経由でソフトウェア、ファイル・フォルダー、レジストリの配布・実行ができます。

レジストリ値については、追加/編集、エントリの削除、キーの削除を行うことも可能です。

また、配布方式も強制配布と任意のタイミングでの配布を選べるので柔軟な運用が行えます。

このように、IT資産管理ツールは管理者の負担を減らし、パッチ管理におけるセキュリティリスクを最小限に抑えることができます。

ISM CloudOneの魅力を実感していただくために、無料の30日間トライアルをご用意しています。 この機会にぜひお試しください!

\ 実際の環境で30日間の無料お試し! /

ISM CloudOne トライアル申込みページへ