-

- 【関連資料のご紹介】

- 2024年からみるサイバー攻撃の実情とエンドポイントの対策

- 資料をダウンロード

1:サイバー攻撃の現状と対策の重要性

近年、サイバー攻撃はその手口が巧妙化し、被害規模も年々拡大しています。

企業の機密情報が流出したり、個人のプライバシーが侵害されたりするケースが後を絶ちません。年末年始には大企業を狙ったサイバー攻撃の報道も相次ぎました。

このような状況において、サイバー攻撃の現状を正しく理解し、適切な対策を講じることは、企業の持続的な成長や個人の安全を守る上で極めて重要です。

本記事では、サイバー攻撃により企業が直面する課題と、対策のポイントについて詳しく解説します。

2:サイバー攻撃の種類

「サイバー攻撃」とは、ネットワークを通じた攻撃でサーバーやパソコンを停止させたり、データを改ざんしたり、情報を盗み取ったりする行為を指します。

サイバー攻撃の目的には、金銭や機密データの窃取、業務の妨害、重要インフラの機能停止、企業のイメージ低下を狙ったもの、さらには政治的な主張などが挙げられます。

攻撃の対象となるのは、サーバーやパソコン、スマートフォン、タブレット、ルーター、さらにはデジタル家電などのIoT機器まで多岐にわたります。

ここでは、代表的なサイバー攻撃をピックアップしてご紹介します。

攻撃の種類

・ランサムウェア攻撃

「ランサムウェア」とは、「身代金」を意味する「ランサム(Ransom)」と「ソフトウェア(Software)」とを組み合わせた造語です。パソコンやスマートデバイスをウイルスに感染させ、保存されているファイルやデータを暗号化し、使えない状態にしたあと、そのファイルを元に戻すことと引き換えに「身代金」を要求する不正プログラムです。感染経路は、VPN機器、リモートデスクトップが大半を占めています。2023年以降、データを暗号化せずに直接盗み出し、その公開をちらつかせて身代金を要求する「ノーウェアランサム」という攻撃が増加しています。

・サプライチェーン攻撃

「サプライチェーン(Supply Chain)」は、原材料の調達から生産、加工、流通、販売を経て消費者に提供されるまでの一連の流れのことです。サプライチェーン攻撃は、業務での組織間の繋がりを悪用し、次の攻撃の踏み台とするサイバー攻撃全体を指します。侵入が難しいターゲット企業に侵入するのではなく、比較的セキュリティが緩い子会社や取引先を経由して、ターゲットとする企業に侵入します。こうした攻撃は、通常の業務を通じてターゲット企業へ侵入するため、被害に気づくのが非常に難しく、気付かないうちに攻撃を受けている可能性があります。

・標的型攻撃

標的型攻撃は予めターゲットを絞り込み、機密情報等を盗み出す攻撃です。攻撃者は、ターゲット企業に関する情報を事前に収集し、SNS、メール、Webサイトなどを通じて侵入を試みます。特にメールを使った攻撃は「標的型メール」と呼ばれ、取引先や関係者、顧客などを装ってターゲット企業の従業員に送信されます。これらのメールにはマルウェアが仕込まれた添付ファイルや不正なリンクが含まれており、その添付ファイルを開いたりリンクをクリックするとマルウェアに感染します。感染してしまうと金銭の詐取、機密情報の漏えいなどの被害につながります。

・ゼロデイ攻撃

ゼロデイ攻撃とは、ソフトウェアの提供者が認知していないセキュリティ上の欠陥(脆弱性)を狙った攻撃です。攻撃者はOSやWebサイト、ソフトウェアの脆弱性を探し出し、攻撃手法を見つけて攻撃を仕掛けます。ソフトウェアの提供者が対処方法を公開する前に攻撃を受けるため、攻撃を受けても気づかず被害が広がりやすいのが特徴です。

・フィッシング攻撃

実在する企業やサービスを装いメールやSMSなどで偽のサイトに誘導し、IDやパスワード、ユーザーの個人情報を盗んだり、マルウェアに感染させる手口です。

・DDoS攻撃(Distributed Denial of Service Attack)

攻撃者が多数のコンピューターや機器に侵入し、それらの機器から一斉に大量のデータを送り、サーバーに負荷をかけます。ユーザーは、ウェブサイトにアクセスができなくなったり、ネットワークの遅延などが発生したりします。DDoS攻撃は攻撃に使用されるデバイスが分散しているため、攻撃者を特定しづらく攻撃の規模が大きくなる場合があります。

・サポート詐欺

偽の技術サポートを提供する詐欺の一種です。攻撃者は、パソコンでインターネットを閲覧中に偽の警告画面を表示させたり警告音を鳴らしたりしてユーザーを不安にさせます。その後、偽サポートセンターの情報を画面に表示しユーザーに電話をかけさせてサポート名目で金銭を要求したり、個人情報を盗んだり、なかには遠隔操作ソフトをインストールさせる手口もあります。

3:最新のサイバー攻撃動向(2024年の事例)

2024年は特に日本の大企業を狙った大型のサイバー事件が相次ぎました。

また、サプライチェーン攻撃による被害も多くありました。

ここではいくつか事例をご紹介します。

| 5月 | 仮想通貨交換業の企業に対して北朝鮮のハッカー集団が少なくとも100回以上の不正アクセスをして、自社ウォレットから日本円で482億円相当の暗号資産が不正に流出しました。この攻撃の影響で廃業することになりました。 |

|---|---|

| 6月 | 企業や地方自治体が印刷業務を委託している企業がランサムウェアの被害にあい、基幹系のサーバーに保存されていた個人情報が外部に流出しました。本来のルールでは基幹系のサーバーには個人情報を保存しないはずでしたが、ルールに沿った運用がされていなかったため、個人情報が漏えいしてしまいました。委託先は、ISO27001認証及びISO27017認証を取得していましたが、事実上の認定取り消し処分を受けました。 |

| 6月 | 出版社に対して、ロシア系ハッカー集団が身代金要求型ウイルスを含む大規模サイバー攻撃を実施し、ランサムウェアで一部の個人情報と企業情報(約25万人分)が流出しました。調査・復旧費用として約30億円を計上する見込みであることを発表しています。 |

| 10月 | 電機メーカーは、海外からサーバーが不正アクセスを受け、サイバー攻撃によってサプライチェーンに関連するシステムが停止し、事業活動が制限されました。この影響で10月〜12月の売上高130億円の下方修正を行いました。 | 12月 | 公共交通機関と金融機関でDDoS攻撃を受けたという報道が記憶に新しいと思います。公共交通機関では、乗客の荷物を預かるシステムに障害が起き、国内線と国際線に遅れや欠航が出ました。金融機関では、インターネットバンキングにアクセスできない障害が発生しました。別の金融機関も同じ頃にDDoS攻撃を受けました。年明けの1月にも通信会社の通信障害があり、DDoS攻撃が原因とみられています。 |

特に、年末年始に報道されたサイバー攻撃はDDoS攻撃によるものが多く、社会インフラである公共交通機関、通信会社、金融機関を狙うことで注目を集める目的もあると見られています。

4:サイバー攻撃によるリスクと企業への影響

DX(デジタルトランスフォーメーション)が進み、現在社会に欠かせないインフラとしてのITがサイバー攻撃を受けると、大規模な業務の停止を招くことがあります。また、機密情報や顧客データが流出してしまうと、企業のブランドイメージの低下や、信用失墜にも繋がりかねません。

また、昨今では大企業だけではなく、中小企業もサイバー攻撃のターゲットになってきています。

経営情報や機密データの流出がもたらす長期的な影響

1. ブランドイメージの毀損

データ流出は企業の信頼性に直接影響します。一度損なわれたブランドイメージを回復するには多くの時間とコストが必要となり、競争力の低下を招く恐れがあります。

2. 顧客離れと売上減少

顧客情報が流出してしまうと、顧客が不安を感じサービスの解約や購入停止につながる可能性があります。また、他社サービスに乗り換える可能性も高まります。この結果、収益の大幅な減少や市場シェアの喪失を招いてしまう恐れがあります。

3. 法的および財務的リスク

個人情報保護法やマイナンバー法、GDPR(EU一般データ保護規則)などの法令違反により、多額の罰金や訴訟費用が発生する可能性があります。これにより、経営基盤が揺らぐ場合もあります。

4. 従業員のモチベーションの低下

情報流出が発生すると、企業の信頼性が低下し、それに伴い社員も会社への信頼を失う可能性があります。これにより、働き続けることに不安を感じたり、モチベーションが低下する恐れがあります。このような状況が続くと、社員との信頼関係が損なわれ、人材流出につながるリスクが高まります。

5. 競争力の喪失

万が一流出した機密情報が競合他社に渡ると、戦略やノウハウが悪用され、市場での競争力が低下します。

中小企業が特に狙われやすい背景

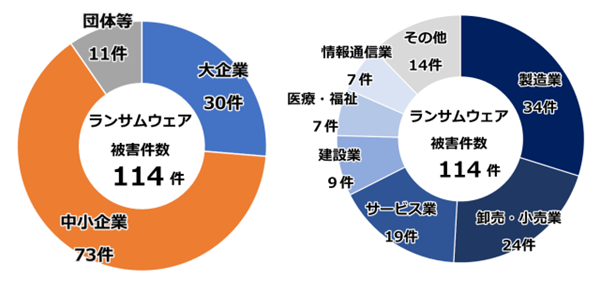

警察庁によると、令和6年上半期のランサムウェアの被害件数は114件(大企業:30件、中小企業:73件、団体等:11件)で、令和5年下半期の94件を上回る被害とされています。

中小企業へのランサムウェア攻撃が多くなっている理由として考えられるのは、大企業と比較してセキュリティ対策にリソースをかけられていない会社も多く、セキュリティ対策にかける資金や人材が足りない点が挙げられます。また、サプライチェーン攻撃の一環として、中小企業が大企業の取引先としてサプライチェーンに組み込まれている場合、攻撃者にとって大企業に間接的に侵入するための踏み台(入り口)として利用されることがあります。

5:企業向けの効果的なサイバー攻撃対策

サイバー攻撃対策として、何から始めればいいか分からないという方もいらっしゃると思いますが、IPA(独立行政法人情報処理推進機構)には、「情報セキュリティ5か条」が掲載されています。できるところから対策をしていきましょう。

また、サイバー攻撃対策を強化していくには単一のセキュリティ対策だけでなく、セキュリティ対策を複数取り入れることも重要です。

初歩的な対策

・ウイルス対策ソフトの導入

ウイルス対策ソフトを導入し、ウイルスパターンが常に最新の状態になるように設定を確認しましょう。

・パスワードの強化

初期設定の簡単なパスワードのまま使用せず、パスワードを変更しましょう。忘れがちになりやすいIoT機器の管理者IDのパスワードも同様に、複雑なものに変更することが重要です。パスワードは同じものを使いまわさず、最低でも10桁以上で英数字と記号の組み合わせたものが推奨されています。また、多要素認証などセキュリティの高い認証方法を積極的に利用しましょう。

・ソフトウェアの最新化

パソコンやサーバーのOSやソフトウェア、ルーターやプリンターなどの周辺機器のファームウェアは古いまま放置せず、こまめに最新の状態に更新してください。古いまま放置していると、セキュリティ上の問題が解決されず、それを悪用したウイルスに感染するリスクがあります。

・共有設定の見直し

クラウドサービスやネットワークのアクセス権を見直し、業務に必要な最低限のアクセス権を設定します。機密性の高い情報へのアクセスは、人や期間を限定し、データが流出するリスクを低減させます。

・脅威や攻撃の手口を知る

最新の脅威や攻撃の手口を知ることも重要です。IPA(独立行政法人情報処理推進機構)や、総務省、警察庁などのサイトから情報を入手できます。

参考)IPA「情報セキュリティ5か条」

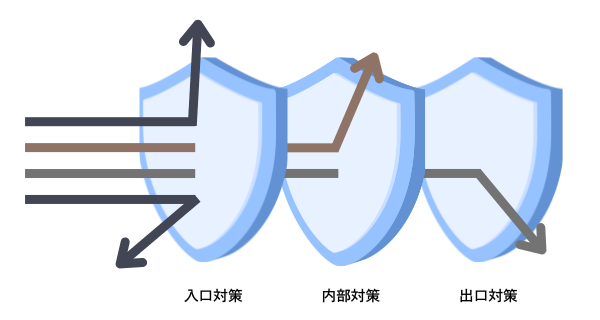

多層防御の重要性

「2:サイバー攻撃の種類」でもご紹介した通り、サイバー攻撃には様々な種類があり、複数の経路から侵入します。単一のセキュリティ対策に頼るのではなく、複数のセキュリティ対策を組み合わせて強化していきましょう。

| 観点 | 対策の種類 | 説明 |

|---|---|---|

| 外部から侵入させない | ネットワーク(入口) | 自社が管理するネットワーク、システムや端末等とインターネット等の外部環境との接続点で不正な通信が入り込むことを防ぐ対策 |

| 内部活動を拡大させない | ネットワーク(内部) | 入口対策をすり抜けた不正な通信に対する、内部LANに保存・設置されている機密情報やシステム等に対する対策、攻撃の予兆等を検知する対策 |

| 価値ある情報を守る | ネットワーク(出口) | 外部との不正な通信や外部への不正な情報持ち出しを防ぐ対策 |

| データ | ・持ち出された情報が実質的に利用されないようにする対策 ・重要なデータが破壊・改ざんされても復旧できるよう、適切にバックアップする対策 |

引用元:IPA「サイバーセキュリティリスクに効果的に対応するための仕組みの構築」

入口対策

ウイルスやマルウェアなどの脅威の侵入を防ぐ対策です。

例)ウイルス対策ソフト、ファイアウォール、メールフィルタリング、UTM、IDS(不正侵入検知システム)、IPS(不正侵入防止システム)

内部対策

侵入を阻止できなかった脅威による被害の拡大を防止する対策です。

例)ログ監視、ネットワーク分離、EDR(次世代セキュリティツール)

出口対策

機密情報や個人情報の持ち出しを防ぐ砦の役割があります。

例)プロキシサーバー、データ損失防止(DLP)、ファイルの暗号化

サイバー攻撃を受けても情報が社外に流出しないよう、また業務が停止することがないように複数のセキュリティ対策を講じることが大切です。

ただし、多層防御のすべての対策を導入すると、管理コストが増大する可能性があります。具体的には、ライセンス費用はもちろん、運用・保守にかかる人件費も発生します。そのため、自社の状況や予算に応じた適切な対策を選択・導入することが重要です。

セキュリティ対策に十分な予算を割くことが難しい場合は、初歩的な対策から取り組むことをお勧めします。できる範囲から対策をすることで、リスクを最小限に抑えられます。

まず、USBや私的端末の利用可否などの社内機器の利用ルールを設定しましょう。また、データのバックアップの定期的な取得や従業員に業務上必要な範囲でのみアクセス権を付与し、権限の範囲を最小限にしたアクセス制御を徹底することが重要です。さらに、通信や保存されている重要なデータは暗号化して安全性を確保しましょう。リモートワーク時には安全なVPNを利用して通信を保護することも欠かせません。加えて、未使用のポートやサービスを無効化し、システムを常に最新の状態に保つための定期的な見直しを行うことが効果的です。

ゼロトラストという考え方

近年、クラウド環境の普及を背景に、新しいセキュリティモデルとして「ゼロトラスト」が注目されています。ゼロトラストの基本理念は、「信頼しない」という考え方です。ネットワークの内外を問わず、すべてのアクセスを疑い、厳格に検証するセキュリティモデルを指します。

従来の多層防御では、ネットワークの内外を分けた境界型防御が基本でしたが、ゼロトラストでは境界に依存せず、どんな環境でも一貫したセキュリティを適用することが大きな違いです。また、ゼロトラストでは「最小権限の原則」に基づき、必要最小限のアクセス権を付与することでリスクを最小限に抑えることを特徴としています。

| 項目 | 多層防御(Defense in Depth) | ゼロトラスト(Zero Trust) |

|---|---|---|

| 基本理念 | 複数の防御層を設けて攻撃を段階的に防ぎ、リスクを最小化する。 | すべてのアクセスを疑い、常に検証することで信頼を排除する。 |

| 対象 | 外部からの攻撃を防ぐことを主目的とするが、内部のセキュリティも含む。 | 内部と外部の区別をせず、全てのアクセスを同じ基準で管理する。 |

| 防御の方法 | ファイアウォール、侵入検知システム(IDS)、暗号化など、複数の静的防御を組み合わせる。 | アクセス時にユーザーやデバイスの認証、コンテキストに基づく動的な制御を行う。 |

| 境界の考え方 | 境界防御を重視し、ネットワーク内部を信頼することを前提とする。 | 境界に依存せず、内部も外部も同様に「信頼しない」モデルを採用する。 |

| アクセス制御 | アクセス制御は主にネットワークの一部に限られる。 | ユーザーやデバイス単位で、最小限の権限を付与し、継続的に検証する。 |

| 柔軟性 | 静的な構造が多く、変化する環境への適応が難しい場合がある。 | クラウド環境やリモートワークのような動的な環境に適応しやすい。 |

多層防御とゼロトラストは目的やアプローチが異なりますが、補完的な関係性となっています。この2つのアプローチを組み合わせることによってより強固なセキュリティ対策を実現することができます。

技術的な対策が重要であることは言うまでもありませんが、サイバー攻撃が発生した場合に迅速に対応できる体制の構築や、従業員のセキュリティ意識向上も欠かせません。教育においては、定期的な教育を実施すると同時に、インシデント発生時の対応方法を従業員に周知します。また、標的型メールへの対策として訓練を繰り返し行い、セキュリティ意識を高めることで、被害を未然に防ぐ体制を整えましょう。

まとめ:サイバー攻撃対策の継続的な強化の重要性

サイバー攻撃が世界中で頻発している中、自分の会社が安全であると断言できる保証はありません。ただ恐れるのではなく、攻撃者の手口を把握し、それを踏まえて企業が取れる対策を今から講じることが重要です。

1.サイバー攻撃を知る

ランサムウェアやフィッシング、DDoS攻撃などの手口を知るとともに、サイバー攻撃を受けたときの業務の停止や、情報漏洩のリスクを知ることが大切です。

2.対策する

ウイルス対策ソフトの導入、パスワードの強化、定期的なバックアップの取得、必要なツールの導入、そしてセキュリティ対策体制の構築など、企業で実施できる対策を計画・準備していきましょう。また、定期的な従業員教育や社内訓練を通じてセキュリティ意識を向上させていきましょう。

継続的にセキュリティ対策を強化することは、企業の存続にとどまらず、成長と競争力を支える基盤ともなります。

「定期的なセキュリティ評価」「従業員教育と最新技術の導入」「情報セキュリティを競争力として活用する視点」を取り入れ、堅牢な防御体制を構築しましょう。

これからの時代、情報セキュリティは単なる防御ではなく、企業の未来を切り開く「攻めの戦略」として位置付けられるべきです。

-

- 2024年からみるサイバー攻撃の実情と

エンドポイントの対策 - 実際の被害事例を取り上げながら、企業がエンドポイントで取るべき具体的な対策をチェックリスト付きでご紹介。

- 2024年からみるサイバー攻撃の実情と