5つのエンジンで未知の脅威をブロック

静的・動的分析で未知の脅威からエンドポイントを防御

1つめの「ZDPエンジン」でゼロデイ攻撃を防御します。

脆弱性防御で防御できずマルウェアが侵入してしまった場合、2つめの「Staticエンジン」でプログラムの構造を分析します。3つめは「Sandboxエンジン」です。マルウェアの特徴を抽出して数値化して、仮想化環境を構築した上で実行させることにより未知のマルウェアを検出します。

4つめは「HIPSエンジン」で実際に動かした場合の挙動を監視します。最後の5つめは今までのナレッジをデータベース化し挙動を監視する「機械学習エンジン」で未知のマルウェアを検出します。

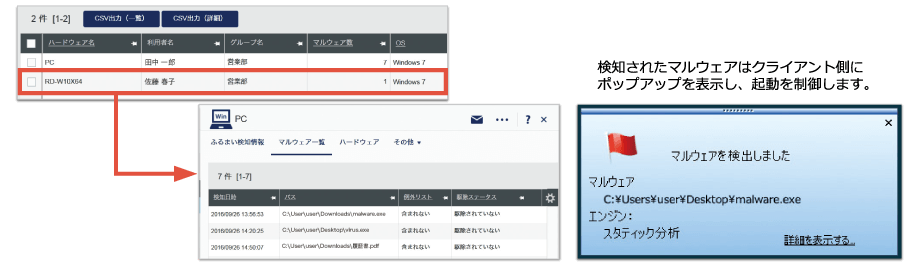

マルウェア検知情報を一覧で把握!

マルウェアが検知された端末を一覧で確認できます。また検知された際は管理者にアラートを送信することができます。管理者は一覧から該当の端末をクリックすることで、検知されたマルウェアの情報や駆除ステータスなどを確認することができます。

検知されたマルウェアはクライアント側にポップアップを表示し、起動を制御します。また、検出されたマルウェアは、クライアント側から駆除することが可能です。

ユーザーコンソール

ISM CloudOneのユーザーコンソールでふるまい検知の検知レベルなどポリシー設定が可能です。

防御実績

| マルウェアの種類 | 未知脅威および標的型攻撃 | 発生報道時期 | 防御エンジン リリース時期 |

|---|---|---|---|

| Emotet | 2023年3月版(OneNoteファイル形式Downloader) | 2023/3 | 2021/10 |

| 2022年11月版 | 2022/11 | 2021/10 | |

| 2022年6月版 | 2022/6 | 2021/5 | |

| 2021年11月版 Downloader | 2021/11 | 2019/1 | |

| 2020年12月版 | 2020/12 | 2018/2 | |

| 2019年12月版 | 2019/12 | 2019/1 | |

| ランサムウェア | 「RobinHood」 トヨタ自動車の工場停止につながった、小島プレス工業を攻撃したランサムウェア | 2022/3 | 2019/1 |

| 「Pandora」 | 2022/3 | 2019/1 | |

| 「Conti」(2022年2月版) | 2022/2 | 2019/1 | |

| 特定のイベントや 事象に関連する攻撃 | ワクチン予約を装うフィッシングサイトに関するマルウェア | 2021/9 | 2021/5 |

| 東京オリンピックに関係する日本語のファイル名をもつマルウェア | 2021/7 | 2019/1 | |

| 標的型攻撃 | 国内防衛産業を標的としたマルウェア | 2017/8 | 2016/10 |

| 日本年金機構を狙ったマルウェア「Emdivi」 | 2015/6 | 2014/8 |