はじめに

日本を含む全世界に猛威をふるったランサムウェアのひとつ「Emotet(エモテット)」。2014年に初めて検知され、2017年から2020年にかけて国内外の政府機関や企業、団体に大きな被害をもたらしました。

2021年1月に一度は収束したものの、11月14日頃から活動の再開が確認され、2022年2月から3月にかけて世界各国で感染が拡大。

特に日本の企業や団体をターゲットにした攻撃が急速に増えて、ある調査によると2022年2月から4月にかけて日本企業のEmotetの検知件数は世界と比べて7倍にのぼることが明らかになりました。

なぜ日本企業が集中してEmotetの攻撃対象に狙われたのでしょうか。その理由と必要な対策について考えます。

【1】全世界に脅威をさらしたEmotetの歴史

| Emotet 活動年表 | ||

| 2014年 | 「バンキング型トロイの木馬」として活動開始 | |

| 2017年 | トロイの木馬やランサムウェアの運び屋として活発化 | |

| 2018年 | サイバー犯罪集団の活動に悪用されて攻撃規模が拡大 日米両政府が警戒、注意喚起を表明 |

|

| 2019年 | メール添付ファイルによる感染が主流 日本国内でも被害相次ぐ |

|

| 2020年 | 2月以降沈静化したが、7月より再び活発化 | |

|

2021年

|

1月 EUROPOLと欧米8か国が攻撃基盤をテイクダウン | |

| 4月 大規模な強制インストールによって無害化される | ||

| 11月 IPAより活動が再開されたことを確認。注意喚起を表明 | ||

|

2022年

|

1月以降 日本国内で次々と感染被害が報告される | |

| 2月23日 経済産業省が各企業・団体に対して サイバーセキュリティの対策強化を求める注意喚起を表明 |

||

| 3月1日 経済産業省や総務省、警察庁など、政府機関が 各企業・団体に対して再度対策の強化を徹底するように 注意喚起を表明(3月24日にも同様の内容を表明) |

||

最初にEmotetが発見されたのは2014年です。元々はバンキング型トロイの木馬として開発されたコンピュータマルウェアプログラムで、デバイスに不正アクセスして機密情報を盗み取ることを目的に開発されました。オンラインバンキングのユーザー名やパスワードなどのアカウント情報を窃取する特徴があります。

実際にドイツやスイス、オーストリアなどの銀行を標的にした攻撃で、フィッシングメールに添付された悪性ファイルによって感染し、銀行関連のWebサイトの情報窃取が行われました。

その後数年にわたって世界中にEmotetが拡散。2017年頃からトロイの木馬やランサムウェアを自動で感染・拡散させる「運び屋」として活発な動きが見られるようになって被害が拡大しました。

2018年にはEmotet開発集団とサイバー犯罪集団が結託。個人だけでなく法人も含めて標的とする金銭目的のアンダーグランドビジネスを展開するようになったことから、アメリカの国土安全保障省はEmotetを重大な脅威として警告し、日本も政府の記者会見でEmotetについて注意喚起を行いました。

2019年10月頃からは、日本でも企業や団体でEmotetの感染事例が相次いで発生。大手企業や大学など、約3000を超える企業・団体が感染の被害を公表しました。

2020年2月以降は大きな動きがなかったものの、7月頃から再度活動していることが確認され、9月に入ってから攻撃メールの配信量が増え、検知数も急増しました。

独立行政法人 情報処理推進機構(IPA)の情報セキュリティ安心相談窓口にはEmotetに関連した相談が寄せられており、2020年7月~8月にかけて34件、更に、9月1日~2日の午前中だけでEmotetへ感染してしまったという相談や、メールアカウントが攻撃者に乗っ取られたといった相談が23件ありました。

2021年1月27日、EUROPOL(欧州刑事警察機構)とEUROJUST(欧州司法機構)の調整の下、オランダ、ドイツ、アメリカ、イギリス、フランス、リトアニア、カナダ、ウクライナの8か国の法執行機関・司法当局の協力により、Emotetの攻撃基盤を停止させたことを発表。

4月26日以降、日本でEmotetの感染がほぼ観測されなくなったことでEmotetの脅威は去ったかのように思われました。

ところが2021年11月14日、アメリカで攻撃活動の再開の兆候ありという情報と国内でもEmotetの攻撃メールが確認されたという情報を受けて、IPAは11月16日に各事業者に対して注意喚起を行いました。

2022年2月から3月にかけて、日本国内で再び感染被害が急増。特に3月は、Emotetに感染しメール送信に悪用される可能性のあるメールアドレス数が、2020年の感染ピーク時のと比べて、約5倍以上に増えており、大手メーカーや政府機関、大学、病院など、多くの企業や団体で次々と感染被害を公表しました。

【2】Emotetの特徴は?

Emotetは2014年に初めて確認された当初、主に端末からオンラインバンキングの認証情報を盗むことを目的に登場したトロイの木馬でした。その後、端末を遠隔操作するボットネット機能やマルウェア配信機能などが追加され、進化していきます。

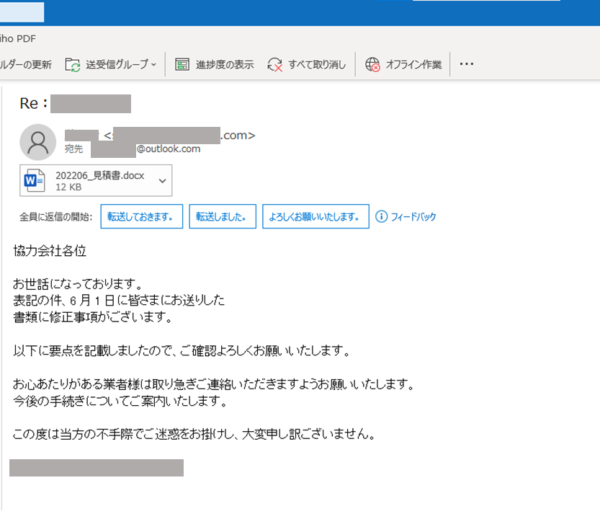

現在は、ウイルス検知回避機能や自己拡散能力などを向上させたタイプで、過去に送受信をしたメールアドレスや文面の情報を収集して、取引先や有名企業など、正規のメールを装った「なりすましメール」を通して感染させます。

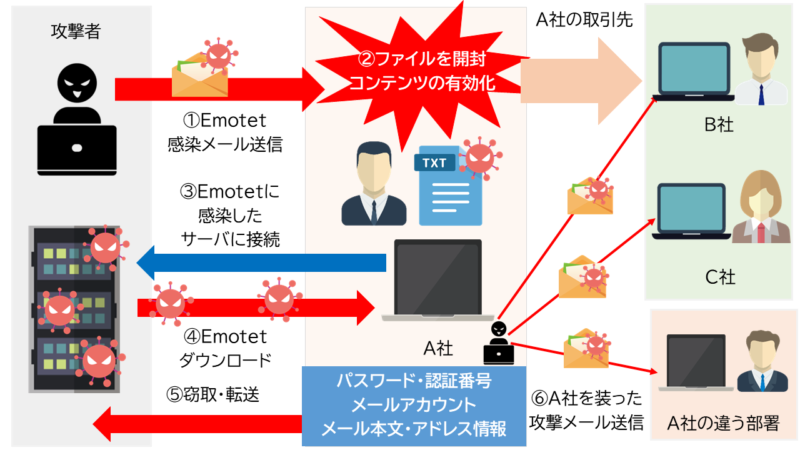

実際にやり取りをしたことがある取引先や会社の同僚などの人物になりすまして相手にメールを送り、添付したマクロ付きのOfficeファイルを開封させる手口で感染させ、メールアカウントやパスワード、アドレス帳などの情報を盗み出します。具体的な攻撃の流れは次の通りです。

攻撃の流れ

・正規のメールを装い、受信者にファイルを開かせる

攻撃者は取引先や会社の同僚などになりすましたメールを送信します。メールに添付したOfficeファイルには不正なマクロが埋め込まれていますが、正規のメールを装うことで相手の警戒心を解いて、ファイルを開きマクロを起動させるように仕向けます。

・マクロを起点にEmotetをダウンロードする

ファイルを開くと端末にマクロ無効化の警告が表示されます。ただ「コンテンツの有効化」というボタンをクリックしてしまうとマクロが起動し、コマンドやWindowsに標準で搭載されているPowerShellを経由して外部サーバーからEmotetをダウンロードし、端末に感染させます。

・関係者にスパムメールを送り付け、感染を広げる

感染後、攻撃者は「Outlook」や「Thunderbird」といったメールソフトから送受信されたメールアドレスや相手の名前などを盗み出します。その情報をもとに取引先や会社の同僚などの関係者にスパムメールを送り付けて拡散させることで取引先や顧客を巻き込んでEmotetを広げます。

・より強力なマルウェアに感染させる

またEmotetは他のマルウェアに感染させる機能を持つ亜種もあります。セキュリティソフトであるWindows Defenderを無効化する「Trickbot」をはじめ、情報摂取やステルス機能を備えたバンキング型トロイの木馬「Qbot」、システムロックやファイル暗号化により身代金を要求するランサムウェア「Ryuk」など、より強力なマルウェアに感染させます。

主な感染の手口

攻撃者は具体的にどんな手口を使って感染させるのでしょうか。IPAが公開したEmotetの攻撃メールの例によると、次のようなパターンがあります。

・WordやExcelファイルのマクロ

主な感染の手口は、WordやExcelなどの文書ファイルのマクロを悪用する方法です。メールに添付した文書ファイルまたはパスワード付きのZIPファイルを開くと、MicrosoftやOfficeのロゴ等と、数行のメッセージが書かれた文書が表示されます。WordやExcelには悪意あるマクロが埋め込まれており、悪意のあるマクロが動いてEmotetに感染します。

・URLリンク

Emotetの攻撃メールの中には、不正なURLリンクを記載するケースがあります。

取引先や顧客を装ったメールの本文中にURLリンクを貼り、クリックするように促します。リンクをクリックすると、WordやExcelなど、外部Webサイトに設置された不正な文書ファイルがダウンロードされ、Emotetに感染します。

2019年12月10日頃に見つかった攻撃メールには、件名に「賞与支払届」、メール本文中に不正なURLリンクが記載されている攻撃メールが確認されています。

また2021年11月には、PDF閲覧ソフトを偽装する手口も確認されており、メール本文中のURLリンクをクリックすると、閲覧可能なPDF文書ファイルが存在するかのような画面(攻撃者の用意した偽のウェブサイト)に誘導され、PDF文書ファイルの閲覧ソフトを装ったウイルスファイルをダウンロードすると感染します。

・パスワード付きZIPファイル

2020年9月2日には、パスワード付きZIPファイルをメールに添付する事例も報告されています。既に暗号化されているため、メール配信上のセキュリティ検知をすり抜ける確率が高くなっています。ZIPファイルにはこれまでと同様、悪意あるマクロが仕込まれた文書ファイルから感染します。

・ショートカットファイル(LNKファイル)

2022年4月25日頃に見つかった新たな手口のメールです。直接ショートカットファイルが添付されている場合と、パスワード付きZIPファイルとしてショートカットファイルが添付されている場合があり、このショートカットファイルをダブルクリックすると感染します。

感染するとどうなる

Emotetに感染すると、どんな事象が起きるのでしょうか。

・重要な情報が盗み取られる

Emotetが媒介して情報窃取などの不正な動きをするモジュールを攻撃者が用意したサーバー(C&Cサーバー)からダウンロードして、活動を開始します。IDやパスワードなど、認証情報といった様々な情報を外部サーバーに送信して悪用します。

・ランサムウェアやワイパーに感染

ランサムウェアのほか、「ワイパー」というデータの破壊だけを目的にしたマルウェアがダウンロードされます。端末内のデータを暗号化、またはデータを破壊して活動の痕跡を消し去ってしまうため、どのような情報が漏洩したのか調査すらできなくなってしまい、端末そのものが利用できなくなります。

・社内の他の端末にEmotetが伝染する

Emotetは自分で増殖するワーム機能を持っています。ひとたびネットワーク内に侵入すると、保護機能の隙間を縫ってネットワーク内にある他の端末への侵入を試みます。さらにEmotetは、端末に潜伏して活動しながらも頻繁にアップデートが行われていることも確認されており、もしもOSに脆弱性が見つかったら、爆発的に感染が広がる可能性があります。

・社外へのEmotetばらまきの踏み台にされる

Emotetで窃取した氏名やメールアドレスなどの情報を利用し、取引先や顧客などへEmotetをばらまきます。

【3】日本でEmotetの被害が急増した理由

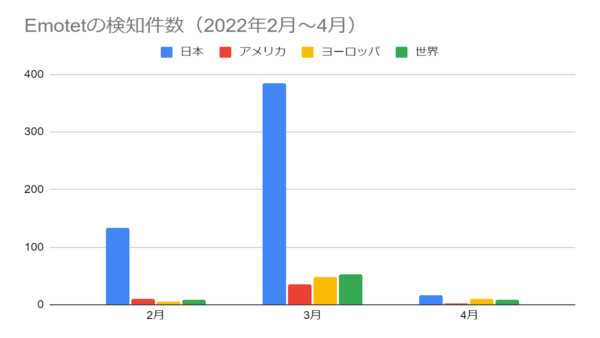

あるセキュリティ企業が行った調査によると、2022年2月から4月までの期間でモニタリングしたメールボックスを調査したところ、日本では3月にマルウェア攻撃が急増し、全体の8割以上がEmotetであることを明らかにしました。

2022年2月から3月にかけては、世界的にEmotetの検知件数が増加しており、中でも日本は、2月から3月にかけて3倍近くも増え、その内9割近くがEmotetだったとの事です。

ところが4月になると、検知件数は大幅に減少しました。

また3ヵ月間のEmotetの合計検知数は、日本はヨーロッパの8倍、アメリカの11倍、グローバルと比較しても7倍にものぼり、他国に比べて企業規模や業種に関わらず、日本に攻撃が集中していることがわかります。

なぜ日本企業でEmotetの攻撃が急増したのか?

なぜEmotetによる攻撃の被害が日本企業で急増しているのでしょうか。2021年に行われた警察庁の調査によると、2021年にサイバー攻撃の被害を受けた企業や組織のうち、54%が中小企業、34%が大企業で占めており、規模を問わずに被害が発生しています。

日本企業の被害が急増した要因として考えられるのは、日本の中小企業のうち一部の企業がセキュリティに対してあまり対策を行っていなかったことがあげられます。攻撃者は、セキュリティ対策が甘く侵入しやすい会社を探して攻撃を仕掛けます。

2021年度に行われたIPAの調査によると、過去3期において情報セキュリティ対策に投資を行っていない中小企業の割合は約3割です。その理由として「必要性を感じていない」と回答した企業が約4割と最も高く、次いで「費用対効果が見えない」「コストがかかりすぎている」と回答した割合が約2割を占めています。

「うちは重要な情報を持っていないから狙われないだろう」「今までに被害に遭ったことがないので大丈夫」といった思い込みや費用面を理由にセキュリティ投資を積極的に行われなかったことが被害の急増に繋がったのではないかと考えられます。

実際に2022年2月末には、大手メーカーの取引先企業がサイバー攻撃を受けました。サプライチェーンを寸断し、金銭を取って業務を妨害するのが目的です。自社の生産管理システムが復旧せず、製品を供給することが出来なかったため、大手メーカーの工場の稼働が1日停止するなど、生産活動に大きな影響を受けました。

【4】Emotetに感染しないために必要な対策は

Emotetの被害に遭わないために必要な対策は、次の通りです。

・不審なメールの添付ファイルを開かない

Emotetの主な感染経路はメールです。攻撃者は既にやり取りをしたことがある取引企業の担当者や同僚になりすまし、受信者が送った本文をそのまま引用しているほか、件名に「Re:」を使って返信のように見せかけています。メールの送信元も取引先になりすましているため、信頼できる送信者としてメールを見て添付ファイルを開封してしまうかもしれません。

したがって相手からメールが送られてきた場合、添付ファイルが送られてくる予定になっているのか確認する必要があります。もしメールを見て誤字脱字や表現など、不自然な点があったら、むやみに添付ファイルは開かないようにしましょう。

・Officeのマクロ機能を「無効」にしておく

メールに添付されたWordやExcelなど、文書ファイルのマクロを実行することによってEmotetに感染します。勝手にマクロが起動されないように文書ファイルのマクロの自動実行を無効化にしておくことで感染のリスクを減らすことができます。

また文書ファイルの閲覧中に身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断するようにしましょう。

・OSやアプリケーションを常に最新の状態にする

当たり前のことだと思いますが、常にOSやアプリケーションは最新の状態にしておきましょう。同じネットワーク内へ感染を広げるためにServer Message Block (SMB) の脆弱性を突いて攻撃をするケースがあります。Emotetは数多くの亜種ができているため、アンチウイルスソフトのパターンファイルを最新にするだけでは根本的な対策にならないかもしれません。常にアップデートしておくことは必要ですが、加えてふるまい検知など2重3重の防御も必要です。

ISM CloudOneでは、サイバー攻撃で狙われやすい「PCの脆弱性」を自動で診断します。OSやソフトウェア、ウイルス対策のソフトウェアのアップデート状況を確認できるため、スムーズに脆弱性のある端末の対策ができます。

・NGAVやEDR製品の導入

いくらメールに添付されたファイルを開かないように気をつけても、Emotetは高度な技術や手口を用いているため、感染を防ぐことは難しいです。Emotetによる感染を防ぐためにNGAV(次世代型アンチウィルス)を備えたセキュリティ製品の導入を検討する必要があります。

ふるまい検知や機械学習、サンドボックス、パターンマッチングの機能でエンドポイント上で感染を防げますが、これだけでも防げない場合があります。万が一侵入されても被害を最小限で防ぐために、あわせてEDR(Endpoint Detection and Response)製品の導入も検討してみてください。異常や不審な動きが発生したら速やかに検知し、攻撃を阻止します。調査と情報収集を行った後、迅速な対処と復旧を行います。

なおISM CloudOneの「ふるまい検知」では、2018年3月にリリースしたエンジンでSandboxエンジンの段階でEmotetを検知・防御した実績があります。さらにEmotetがダウンロードする「Trickbot」マルウェアについてもStatic分析エンジンで検知・防御した実績もあり、Emotetの亜種等も問題なく検知できています。一般的なウイルス対策ソフトのようなパターンマッチングではなく、攻撃者の思考を先回りした検知ロジックで、既知や未知のマルウェアや脆弱性を利用した攻撃を高精度で防御する「先読み防御」技術を搭載していますので、ぜひ導入を検討してみてください。

【5】まとめ

Emotetの脅威は大手企業だけでなく、中小企業にも大きな被害を与えました。実際に2022年3月1日から8日にかけて、IPAの情報セキュリティ安心相談窓口では、Emotetに関して323件もの相談を受けています。

最近では標的対象の企業のサプライヤーを攻撃し、それを経路や踏み台にして侵入する「サプライチェーン攻撃」も増えており、IPAによる「情報セキュリティ10大脅威 2022」では、「サプライチェーンの弱点を悪用した攻撃」が組織編の第3位に挙げられています。

サプライチェーン攻撃の恐ろしいところは、サプライヤーだけの被害に留まりません。サプライチェーンの下流の中小企業を起点にし、重要な取引先である大手企業に対してEmotetで攻撃を行い、結果サプライチェーン全体にまで被害を与えてしまう可能性もあります。

今後、大手企業に対するセキュリティ対策の強化に伴い、サプライヤーも同様の対策の強化が求められます。企業の大小に関わらず、セキュリティ対策を軽視すると会社の成長や事業継続に悪影響を及ぼす恐れがあることを、私たちは十分に認識しておく必要があるでしょう。