5つのエンジンで未知の脅威をブロック

静的・動的分析で未知の脅威からエンドポイントを防御

1つめの「ZDPエンジン」でゼロデイ攻撃を防御します。

脆弱性防御で防御できずマルウェアが侵入してしまった場合、2つめの「Staticエンジン」でプログラムの構造を分析します。3つめは「Sandboxエンジン」です。マルウェアの特徴を抽出して数値化して、仮想化環境を構築した上で実行させることにより未知のマルウェアを検出します。

4つめは「HIPSエンジン」で実際に動かした場合の挙動を監視します。最後の5つめは今までのナレッジをデータベース化し挙動を監視する「機械学習エンジン」で未知のマルウェアを検出します。

マルウェア検知情報を一覧で把握!

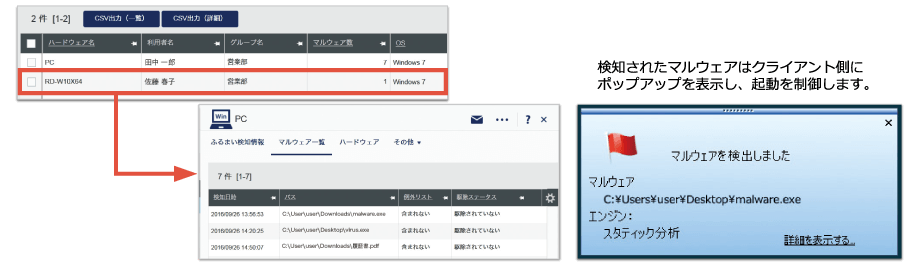

マルウェアが検知された端末を一覧で確認できます。また検知された際は管理者にアラートを送信することができます。管理者は一覧から該当の端末をクリックすることで、検知されたマルウェアの情報や駆除ステータスなどを確認することができます。

検知されたマルウェアはクライアント側にポップアップを表示し、起動を制御します。また、検出されたマルウェアは、クライアント側から駆除することが可能です。

ユーザーコンソール

ISM CloudOneのユーザーコンソールでふるまい検知の検知レベルなどポリシー設定が可能です。

防御実績(例)

- ランサムウェア「GoldenEye」

- 「PETYA」の亜種とみられるランサムウェア

- ランサムウェア「WannaCry」

- Windowsの脆弱性を突いたワーム型ランサムウェア

- ランサムウェア「PETYA」

- ファイルレベルで暗号化を行うものが一般的だったが、ディスクレベルで暗号化がされるマルウェア

- 未知のマルウェア「Emdivi」

- 日本年金機構への標的型メール攻撃で使用されたマルウェア

- 不正送金マルウェア「URLZone」

- 国内のオンラインバンキングユーザーを狙った不正送金マルウェア

- バンキングマルウェア「SHIFU」

- “複合機からの自動送信”を装いWord 文書ファイルを実行してしまうことで感染するマルウェア

- ランサムウェア「Locky」

- 多言語に対応した暗号化型ランサムウェア

- マルウェア「Emotet」

- 企業を装ったメールなどに添付され、情報の窃取を狙うマルウェア

- ランサムウェア「SNAKE(EKANS)」

- 産業制御システムを専門に狙い、標的とするシステムで 実行中のソフトウェアプロセスを停止させ、実行に必要なデータを暗号化させるランサムウェア

- ランサムウェア「Maze」

- スパムメールへの添付や脆弱性を利用して感染し、データの暗号化を行う

- ランサムウェア「Ragnar Locker」

- 組織のシステムを担っているサービスプロバイダーが利用する管理ソフトウェアの 脆弱性を狙って感染する。Mazeと同様に、窃取データの暗号化を行う

- ランサムウェア「IcedID」

- 関係者を装ったメールに添付され、金融関連情報やオンラインバンクへアクセスするためのID/パスワードの窃取や各種情報搾取やダウンローダーとしての活動をすることもある

- ランサムウェア「Agent Tesla」

- 新型コロナウイルス感染症(COVID-19)に便乗したスパムメールに添付されるマルウェア。感染すると端末のパスワードや機密ファイルを窃取される

- ランサムウェア「TesisCrypt(wwウイルス)

Adobe Flash Playerの脆弱性(CVE-2015-12など)」 - など